Un articolo che avrei voluto pubblicare già nella mattinata di sabato, ma che –per lunghezza e complessità– sono stato costretto a rimandare. Lo mando comunque in pubblicazione adesso, per coerenza con #LaSettimanaDi, quella piccola iniziativa che ho scelto di intraprendere per raccontare –quando necessario– avvenimenti importanti successi nella settimana che volge al termine, lasciando spazio allo svago meritato dopo le dure giornate di lavoro.

A te lascio quindi il mio pensiero e le mie ricerche riguardo l’evento (tecnologico, nda) forse più importante della settimana, un po’ il colmo considerando che è accaduto (o per lo meno è stato annunciato) a così corta distanza da quello che è l’ormai rituale World Password Day, viene quasi da pensare che a organizzarla, una cosa simile, non si sarebbe potuto fare di meglio.

World Password Day

Solo una manciata di ore fa si è festeggiato il World Password Day 2018 (ricorre ogni primo giovedì di maggio, nda), iniziativa lodevole che mira a educare gli utenti riguardo l’importanza di avere una password robusta, a difesa degli account che vengono creati quotidianamente sull’incalcolabile quantità di siti web che esistono, dal portale di acquisti online al servizio di streaming preferito, passando per Dio sa solo cos’altro.

Creare una password robusta è una procedura che detta regole di massima, ritoccate di tanto in tanto, ma che grosso modo possono e devono fare da solide fondamenta per qualsiasi account tu voglia registrare (ex-novo) o aggiornare (modificando i dati di accesso). C’è chi ti dice che i caratteri non devono avere senso alcuno e di rispettare la canonica lunghezza da 8 (caratteri alfanumerici, nda), altri che invece ti consigliano di usare frasi di senso compiuto, qualche maiuscola, un numero, un carattere particolare (punto esclamativo, punto e virgola, cose così), altri ancora in cui –per evidente scarso interesse di protezione dell’account– ci si riduce a usare password o 12345, o ancora più banalmente qwerty.

Le buone regole in realtà esistono, e non sono neanche così difficili da seguire, se ne parlava in un articolo sul blog di Naked Security (Sophos) qualche tempo fa (vedi: NIST’s new password rules – what you need to know), assai interessante considerando che il NIST (National Institute of Standards and Technology) ha stilato un documento a disposizione di tutti, il quale raccoglie e classifica le best-practices necessarie per preservare i propri accessi digitali (NIST.SP.800-63-3). Volendotela fare un po’ più semplice, potrei rimandarti direttamente alle slide di Jim Fenton, consulente del NIST: slideshare.net/jim_fenton/toward-better-password-requirements (anche questa è lettura consigliata).

Una password robusta

In realtà mi piacerebbe dedicare un vero e proprio articolo a questo argomento così importante, ma proverò a riassumerti quella che –mescolata a ciò che tu ritieni essere opportuno– è la pratica più sensata per scegliere una buona password a difesa dei cancelli elettronici che hai posizionato in giro per il web, inserendo in tabella qualche suggerimento per ambo le categorie (quelle del promosso e del bocciato):

| Promosso | Bocciato |

|---|---|

|

|

A prescindere che si stia parlando di un servizio / sito web ben sviluppato o meno, argomento comune per i due fronti è certamente la quantità di tentativi che vengono offerti per ora / giorno (in alcuni casi anche mese / anno / ecc.), che permetteranno di proteggersi da attacchi forza bruta che continuano a tentare accessi non autorizzati verso account altrui, fino a quando questi ultimi concederanno l’ingresso (ammesso che l’attacco abbia trovato la giusta password).

Diverse sono le tecniche e le possibilità a riguardo, ma anche gli ulteriori strati che possono (e in alcuni casi devono) esserci prima di poter procedere con un nuovo tentativo. Che si tratti di codici captcha (molti dei quali già superati, ahinoi), filtri sugli IP di provenienza (un certo numero di tentativi dallo stesso IP è facilmente verificabile, per dire) o necessità di inserire un secondo codice generato randomicamente (2-Step Auth.), è dovere di chi mette online un sito web pensare a quanti più strati possibili per evitare che oltre l’umano, qualcos’altro possa tentare accessi al suo servizio. Il tuo dovere, invece, è quello di -ripeto, lo so- scegliere una buona password e sfruttare l’autenticazione a due fattori ovunque questa sia disponibile, perché è la ciambella che potrebbe salvarti quando finisci in acqua e non sai nuotare.

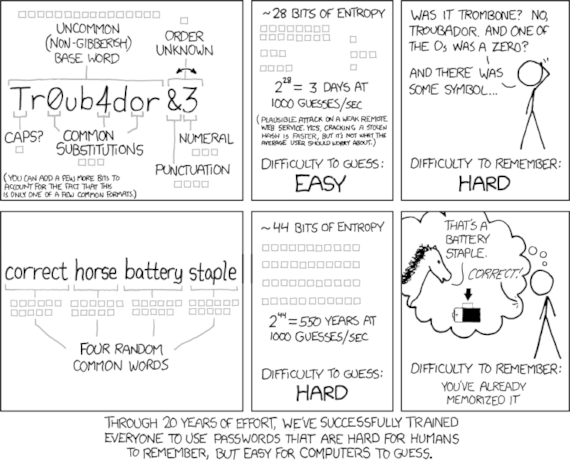

Un’altra cosa prima di passare alla seconda parte dell’articolo (comunque inerente questa prima, l’avresti mai detto?): evita come la peste di pensare che inserire un differente numero in coda alla tua password preferita possa risolvere la carestia nel mondo o portare la pace dove si conosce solo la guerra. Pensare di svoltare la giornata aggiungendo 1 o 2 (e così via) in fondo a password, non farà altro che far crollare un castello che hai scelto di costruire con le carte. Vale la stessa cosa se si pensa a Gennaio2018, Febbraio2018, Marzo2018 e via andare, perché capisco che è davvero seccante pensare a una nuova password, ed è per questo motivo che ti invito –nel caso in cui il sito web o applicazione te lo permetta– a pensare a una password robusta e complessa (secondo però quanto specificato sopra, quindi senza complicarsi la vita) che, non scadendo, resti facile da ricordare e difficile da scoprire dall’esterno. L’ho proposta nell’articolo di un paio di giorni fa, ma resta valida questa immagine:

Già che ci sei, perché non dai un’occhiata all’articolo di cui parlo? È quello che riguarda i Password Manager, grande manna dal cielo per aiutarti a usare password sempre diverse (una per ogni servizio) e non doverle necessariamente ricordare a memoria.

Sì ma che c’entra Twitter?

Hai ragione, probabilmente ho voluto approfondire troppo la prima parte dell’articolo e non concentrarmi su quello che è il Facepalm più inaspettato di questa settimana. Dico inaspettato non tanto per quanto accaduto in sé (di questi tempi non è la prima notizia simile e non sarà neanche l’ultima), ma piuttosto per il “come è accaduto“, uno di quegli attacchi mai partiti, un punto debole conservato sotto una teca di cristallo e –probabilmente– mai usato.

Se hai un account di Twitter e hai fatto accesso al sito web di recente, probabilmente ti sarai ritrovato a dover leggere (e poi chiudere) un popup come questo:

Tutto parte da un tweet di uno degli account ufficiali del servizio, quello di supporto, cassa di risonanza per l’annuncio pubblicato direttamente da Jack Dorsey subito prima:

We recently found a bug that stored passwords unmasked in an internal log. We fixed the bug and have no indication of a breach or misuse by anyone. As a precaution, consider changing your password on all services where you’ve used this password. https://t.co/RyEDvQOTaZ

— Twitter Support (@TwitterSupport) May 3, 2018

Il tutto viene minuziosamente descritto nell’articolo sul loro blog, puoi leggerlo anche tu puntando il browser all’indirizzo blog.twitter.com/official/en_us/topics/company/2018/keeping-your-account-secure.html, e scoprirai che –almeno nella teoria– si tratta di un bug che non dovrebbe aver lasciato le quattro mura intorno alla creatura californiana, ma non per questo è da sottovalutare.

In pratica si sta parlando di –potenzialmente– 336 milioni di account esposti, collegati ad altrettante (in realtà a meno, molte molte meno!) persone fisiche sparse nel mondo, che ora dovrebbero quanto prima cambiare la password di accesso al servizio. Questo viene definito da Twitter come eccesso di prudenza, poiché non c’è alla base un attacco riuscito, bensì un log che contiene le password in chiaro, cosa che non sarebbe mai e poi mai dovuta accadere perché queste passano solitamente sotto hashing, diventando illeggibili per chi il servizio lo gestisce e lo manutiene.

La notizia ha fatto il giro del mondo più e più volte, ripresa da testate giornalistiche (e non), di qualsiasi nazionalità. Una delle tanti fonti è VOX, alla quale ho dato un’occhiata ieri, puoi trovare il loro articolo all’indirizzo vox.com/technology/2018/5/3/17316770/twitter-password-security-flaw-bug-glitch. Ciò che ti consiglio è chiaramente la medesima cosa riportata da Twitter:

- cambia la password del tuo account Twitter e attiva l’autenticazione a due fattori, NON quella via SMS, dai un’occhiata al mio vecchio articolo in cui parlo anche della 2-Step di Twitter con codice generato da Authy (o equivalente),

- assicurati di aver utilizzato la password di Twitter SOLO per il loro servizio. Se non lo hai fatto, vai immediatamente a cambiare anche la password degli altri servizi che condividono la medesima parola d’accesso,

- scegli una password robusta senza complicarti la vita (ne abbiamo parlato poco sopra),

- fatti aiutare da un Password Manager che ti dia una mano nel ricordare password complesse anche a distanza di anni dall’ultima volta che l’hai usata.

Per qualsiasi dubbio, al solito, l’area commenti è a tua totale disposizione.

Buon fine settimana! :-)

L'articolo potrebbe non essere aggiornato

Questo post è stato scritto più di 5 mesi fa, potrebbe non essere aggiornato. Per qualsiasi dubbio lascia un commento!