Di regreSSHion esiste già diversa letteratura che puoi trovare facilmente online, anche se in realtà tutto quello che devi sapere è ben descritto all’interno del ricco articolo pubblicato da Qualys. Quello che devi fare, se ancora non lo hai fatto, è ritagliare un po’ del tuo tempo per analizzare le tue macchine ed eventuali LXC alla ricerca del bug, e quindi risolvere installando le patch certamente disponibili per la distribuzione Linux che hai scelto, sulla quale – chiaramente – hai un server OpenSSH in ascolto.

C’è un progetto molto interessante su GitHub al quale ho affidato la ricerca delle mie macchine potenzialmente vulnerabili a questa CVE. Si tratta di github.com/xaitax/CVE-2024-6387_Check, ed è davvero alla portata di chiunque.

- Rapid Scanning: Quickly scan multiple IP addresses, domain names, and CIDR ranges for the CVE-2024-6387 vulnerability.

- Banner Retrieval: Efficiently retrieves SSH banners without authentication.

- Grace Time Detection: Optionally detect if servers have mitigated vulnerabilities using the LoginGraceTime setting.

- IPv6 Support: Fully supports IPv6 addresses for both direct and hostname-based scanning.

- Multi-threading: Uses threading for concurrent checks, significantly reducing scan times.

- Detailed Output: Provides clear, emoji-coded output summarizing scan results.

- Port Check: Identifies closed ports and provides a summary of non-responsive hosts.

- Patched Versions Detection: Recognizes and excludes known patched versions from vulnerability reports.

- DNS/Hostname Resolution: Resolve and display hostnames for IP addresses.

Non dovrai fare altro che lanciare lo script Python e analizzare la tua rete LAN, una parte di essa, una macchina precisa:

python CVE-2024-6387_Check.py <targets> [--ports PORTS] [--timeout TIMEOUT] [--list FILE] [--grace-time-check [SECONDS]] [--dns-resolve] [--use-help-request]

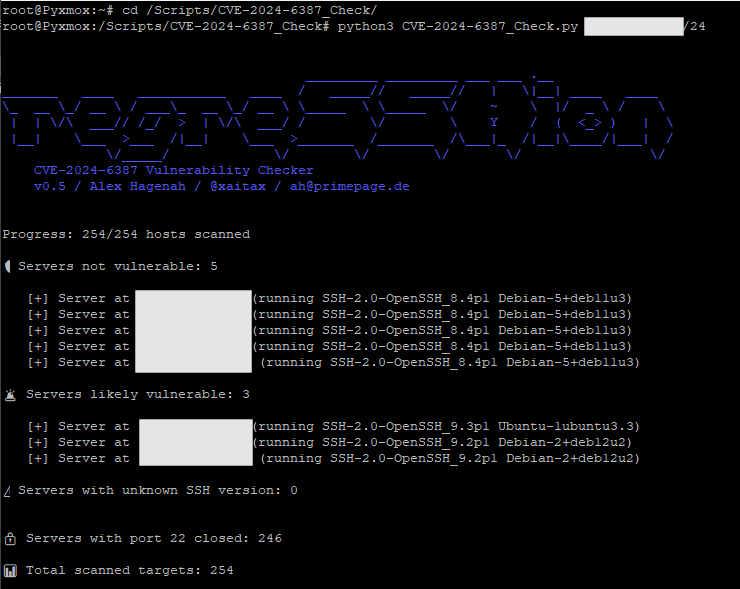

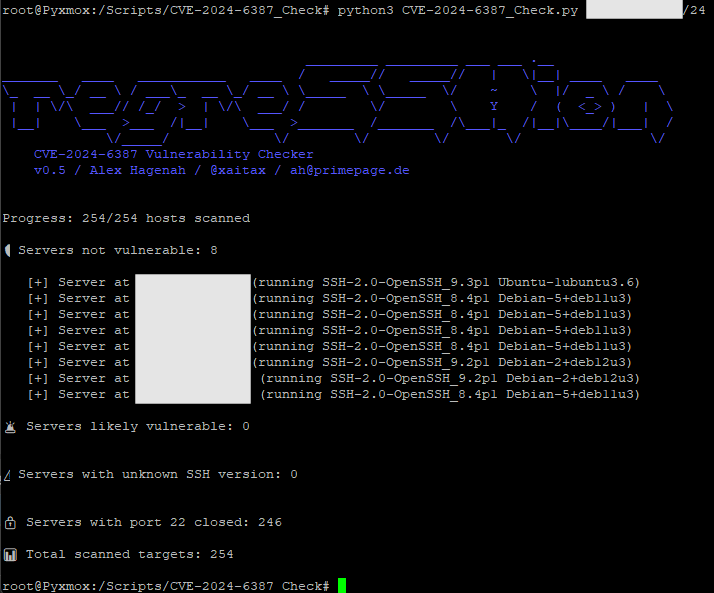

Io ho, molto banalmente, lasciato che lo script attraversasse la rete casalinga, lanciando quindi lo script sull’intera /24: python3 CVE-2024-6387_Check.py 192.168.1.0/24. Il prima e dopo (nelle immagini di seguito) è stato possibile grazie alle indicazioni ricevute dallo script e alla conseguente installazione delle patch dell’OS necessarie.

Tutto risolto in meno di 15 minuti. Inutile dirlo: la rete di casa non è così popolata (non di macchine Linux con OpenSSH a bordo in ascolto, almeno). In realtà aziendali la storia può cambiare in maniera molto sensibile (se non drasticamente), ma sempre meglio investire tempo in ricerca e risoluzione dei (possibili) problemi, che consumare molti fazzoletti per asciugare le lacrime in seguito 😅

#KeepItSimple

L'articolo potrebbe non essere aggiornato

Questo post è stato scritto più di 5 mesi fa, potrebbe non essere aggiornato. Per qualsiasi dubbio lascia un commento!