Di Authy ormai ne ho parlato fino allo sfinimento e continua a essere il mio fedele compagno di autenticazione per la maggior parte dei miei account. Le cose però cambiano e si evolvono, nel frattempo ho iniziato a utilizzare massicciamente 1Password che ha preso il posto di EnPass (che non ho lasciato per motivi di sicurezza, 1Password è diventato strumento aziendale e ho quindi unificato i miei mondi che oggi prevedono una licenza 1Password Enterprise dove tengo le credenziali di lavoro e una Family dove custodisco gli accessi privati con un database condiviso in famiglia) e che permette di aggiungere il campo TOTP dedicato alle password temporanee necessarie per l’autenticazione a due fattori.

Accedere ai TOTP da riga di comando

Cos’è il TOTP? È fondamentale capirlo prima di procedere perché è un concetto che tiene in piedi l’intero castello dell’autenticazione a due fattori:

The Time-based One-time Password algorithm (TOTP) is an extension of the HMAC-based One-time Password algorithm (HOTP) that generates a one-time password (OTP) by instead taking uniqueness from the current time. It has been adopted as Internet Engineering Task Force (IETF)[1] standard RFC 6238,[1] is the cornerstone of Initiative for Open Authentication (OATH), and is used in a number of two-factor authentication (2FA) systems.

Because of latency, both network and human, and unsynchronised clocks, the one-time password must validate over a range of times between the authenticator and the authenticatee. Here, time is downsampled into larger durations (e.g., 30 seconds) to allow for validity between the parties. However, as with HOTP, the decreased uniqueness requires additional countermeasures, such as rate limiting.

Continua su en.wikipedia.org/wiki/Time-based_One-time_Password_algorithm

Un articolo in italiano che ho trovato su ionos.it/digitalguide/server/sicurezza/totp ti permette di comprenderlo più facilmente nel caso in cui tu non sia avvezzo a termini troppo tecnici e spiegazioni in inglese. Ciò detto, devi comprendere che Authy non fa altro che custodire tutti i TOTP che corrispondono agli account protetti dall’autenticazione a due fattori, generando continuamente password che rimarranno valide per una manciata di secondi e che ti permetteranno di aprire la porta del servizio che ti servirà in quello specifico momento. Se tu volessi trasferire quei TOTP da Authy a 1Password potresti:

- rifare la procedura di registrazione dispositivo di autenticazione a due fattori (cosa che talvolta è inevitabile).

- Recuperare in qualche maniera i TOTP estraendoli da Authy e incollandoli nel campo di 1Password preposto.

La prima delle due alternative è piuttosto banale e tutto sommato semplice, ci devi perdere necessariamente un po’ di tempo per portare a termine la migrazione perché dovrai autenticarti al sito web (o servizio) interessato, aggiungere un dispositivo di autenticazione se disponibile (quasi mai) o disattivare l’autenticazione a due fattori, confermare inserendo la tua password, riattivare l’autenticazione a due fattori, confermare inserendo la tua password e seguendo nuovamente l’iter con il codice QR, ecc.

La seconda è certamente più da smanettone e probabilmente “inutile“, eppure la trovo assolutamente perfetta per le mie esigenze. Authy non offre nativamente la possibilità di visualizzare il codice TOTP una volta aggiunto alla galleria degli accessi che l’applicazione gestisce. Hai seguito l’iter per l’attivazione dell’autenticazione a due fattori, hai messo in gioco Authy, fine della storia. Da quel momento potrai vedere le password temporanee da usare e nulla più. Un vero peccato.

Per risolvere “l’inghippo” ho trovato un progetto GitHub (ce ne sono diversi e non tutti su GitHub, nda) che simula un dispositivo Authy (parlando con le sue API) e restituisce a video tutti i TOTP registrati nel Cloud del servizio. Si trova all’indirizzo github.com/alexzorin/authy ed è scritto in Go (se ne hai le capacità puoi analizzare il codice sorgente per capire cosa c’è sotto al cofano) ma l’autore ha realizzato degli eseguibili Linux e Windows (per quest’ultimo a 32 e 64 bit) che puoi facilmente scaricare e usare immediatamente, io mi baserò sulla versione Windows per proseguire nell’articolo.

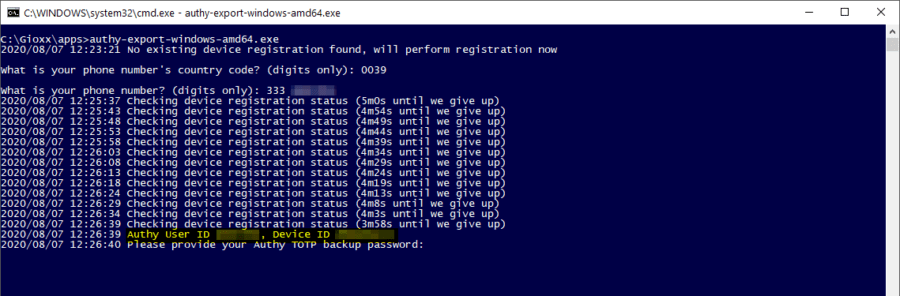

Apri un Prompt dei Comandi, lancia il programma appena scaricato e segui le semplici istruzioni a video, in pratica andrai ad aggiungere un dispositivo al tuo account Authy esattamente come se stessi cambiando smartphone:

- Il tuo Country Code altro non è che il prefisso telefonico internazionale (0039 nel caso dell’Italia).

- Il tuo numero di telefono è quello che hai usato per registrarti su Authy.

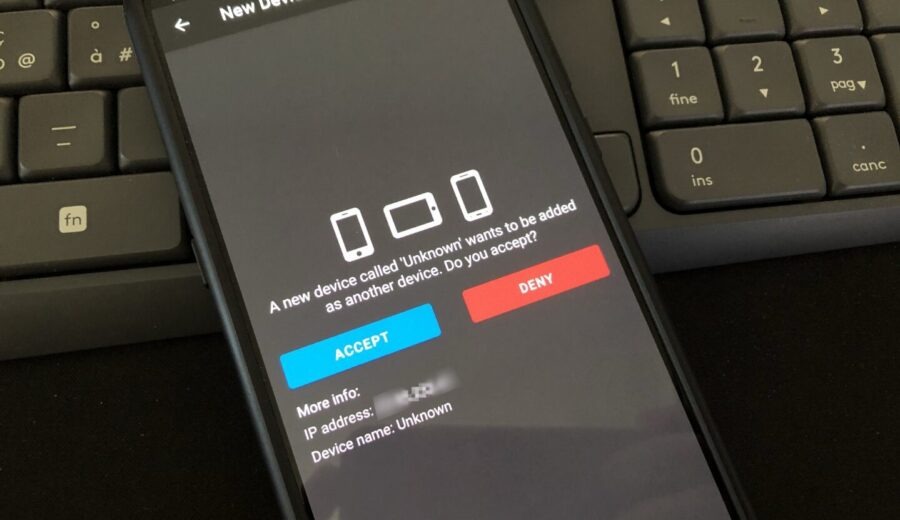

Inizierà un conto alla rovescia che attenderà il tuo intervento. Prendi lo smartphone con cui utilizzi solitamente Authy, aprilo, troverai ad aspettarti una richiesta di approvazione accesso per un nuovo dispositivo. Una volta accettato vedrai nel Prompt dei Comandi la conferma del tuo ID utente e quello dispositivo:

Se hai stabilito un’ulteriore password di sicurezza su Authy ti verrà richiesta in questo momento nel Prompt dei Comandi (come accaduto a me), una volta inserita e confermata con Invio ti comparirà la sfilza dei TOTP che hai aggiunto su Authy:

Se vuoi aggiungere un TOTP a 1Password ti basterà selezionare la riga che ti interessa (nella riga riconoscerai il nome e altri dati che ti permetteranno di identificare il servizio), copiarla interamente e incollarla nel campo “One-Time Password” del gestore di password. Una volta salvata la modifica noterai che al posto della stringa che avevi precedentemente copiato comparirà ora il codice a te necessario per autenticarti al servizio e il relativo conto alla rovescia verso la scadenza (e quindi la creazione di un nuovo codice). Comodo e da tenere a portata di mano.

#StaySafe

L'articolo potrebbe non essere aggiornato

Questo post è stato scritto più di 5 mesi fa, potrebbe non essere aggiornato. Per qualsiasi dubbio lascia un commento!