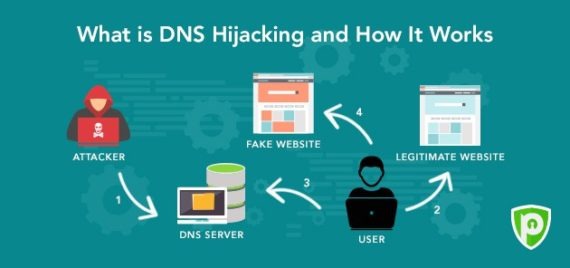

Non è certo argomento nuovo quello del DNS hijacking, pratica quanto più perpetrata da coloro che scrivono software dannoso in grado di attaccare i router casalinghi, o magari quelli ben più complessi alla base di una rete aziendale che può diventare inconsapevole vittima di un redirect non voluto e non certo giusto ai fini di una navigazione pulita e fatta di siti web leciti. Il funzionamento di tale tecnica è tanto semplice quanto pericoloso: l’ignaro utente effettua una normale richiesta a un DNS che non si aspetta, il quale redirige quella richiesta verso un sito web infetto e potenzialmente molto pericoloso.

La tecnica ha maggiore effetto con coloro che sono poco informati, o comunque poco (o per nulla) in grado di accorgersi di questo tipo di redirezione (pensa ai tuoi genitori in età avanzata, i nonni, ma anche parenti ben più giovani ma completamente a digiuno di questo tipo di argomenti), sfociando così in furti di credenziali o –ben peggio– di codici di protezione per conti correnti bancari e carte di credito. I maggiori produttori di browser lavorano da tempo a tecnologie che vadano oltre la configurazione DNS del proprio Sistema Operativo, e sono mesi che nelle versioni Nightly di Firefox mi trovo dietro una configurazione di DNS over HTTPS per proteggere le mie richieste verso i DNS utilizzati, così da ottenere risposte corrette e che tengano al sicuro la navigazione quotidiana.

Di Cloudflare e dei suoi nuovi DNS ti avevo già parlato in passato, in questo articolo.

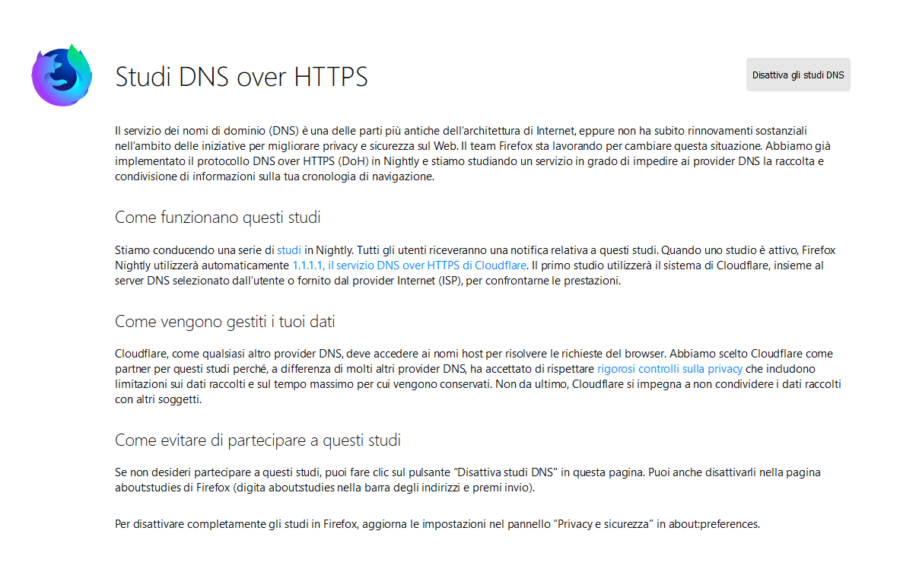

Gli “studi” di cui parla Nightly sono quelli che –ammesso tu stia usando questa versione del browser Mozilla– puoi trovare digitando about:studies nella barra dell’URL. Questa è una (ormai non più) novità di Nightly introdotta lo scorso marzo, così come la stessa cosa è accaduta per Google e il suo Chrome arrivato a introdurre anch’esso uno studio nel rilascio dello stesso mese (e -sempre Google- ne parlava già nel 2016: developers.google.com/speed/public-dns/docs/dns-over-https).

Effettuare richieste DNS passando per HTTPS ha anche un duplice scopo, ed è quello relativo alla privacy dei dati scambiati tra il client (da te utilizzato) e il server che sta portandoti verso il sito web richiesto. Chi si trova in mezzo, passando per una connessione cifrata (HTTPS, appunto), non potrà ottenere statistiche dettagliate e abitudini del client che fino a oggi sono state più trasparenti dell’aria.

Sperimentazione dei DNS over HTTPS

Forzare il browser di casa Mozilla a utilizzare dei DNS over HTTPS è oggi possibile con qualsivoglia versione pari o superiore alla 60, a prescindere dal ramo di aggiornamento scelto per le proprie postazioni. Un articolo di Ghacks lo spiegava lo scorso aprile, io te lo riepilogo in breve.

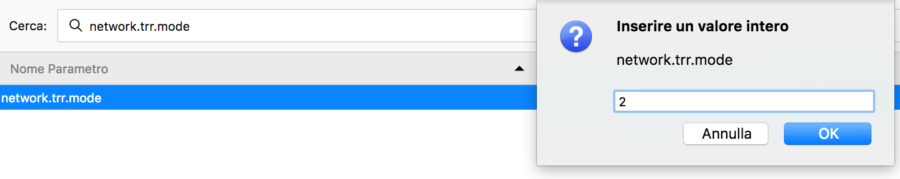

- Portati nell’

about:configdel browser (e conferma che vuoi procedere garantendo che non combinerai danni, perché tu non lo farai, giusto?) - Cerca la voce

network.trr.modee portala a valore2, questo ti consentirà di scegliere DNS over HTTPS come principale metodo di risoluzione nomi, ma di passare in fallback sui DNS di sistema nel caso il metodo principale fallisse (così da non rimanere senza meta durante la navigazione). Il valore1permetterebbe a Firefox di scegliere il più veloce tra i due metodi, il3di usare esclusivamente DNS over HTTPS e0-che poi è il default- di usare solo i DNS di sistema, come hai sempre fatto.

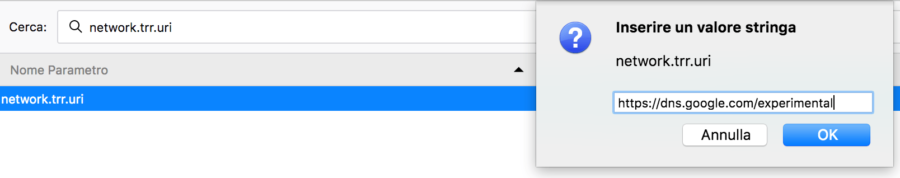

- Cerca ora la voce

network.trr.urie valorizza il contenuto scegliendo (e riportando la stringa adatta) uno dei due servizi sperimentali attualmente già pubblicamente accessibili, Mozilla / Cloudflare (https://mozilla.cloudflare-dns.com/dns-query) o Google (https://dns.google.com/experimental).

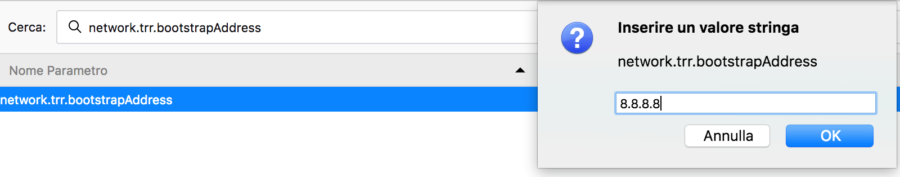

- Se -contrariamente a me- hai precedentemente scelto di usare il servizio di Mozilla / Cloudflare, devi ora cercare la voce

network.trr.bootstrapAddresse valorizzarla con il DNS primario del servizio (1.1.1.1). Se hai scelto Google, quel valore dovrà corrispondere invece al più che conosciuto8.8.8.8.

La modifica è immediata, e tu navigherai sin da subito passando per una risoluzione nomi basata ora su DNS over HTTPS.

Ulteriori riferimenti

Ho trovato su GitHub una lista di altri servizi di DoH (DNS over HTTPS) alla quale puoi fare riferimento, puoi consultarla anche tu puntando il browser all’indirizzo github.com/curl/curl/wiki/DNS-over-HTTPS (con la speranza che venga aggiornata in futuro).

Ghacks aveva inoltre pubblicato, precedentemente all’articolo dedicato alla configurazione DoH di Firefox, un approfondimento su tutte le voci di about:config dedicate a questo metodo di risoluzione nomi, lo trovi all’indirizzo ghacks.net/2018/03/20/firefox-dns-over-https-and-a-worrying-shield-study.

Se a te sorge qualche dubbio in merito a quanto spiegato nell’articolo beh, sai già cosa fare: l’area commenti è a tua totale disposizione :-)

Buona giornata!

immagine di copertina: unsplash.com / author: Liam Tucker

L'articolo potrebbe non essere aggiornato

Questo post è stato scritto più di 5 mesi fa, potrebbe non essere aggiornato. Per qualsiasi dubbio lascia un commento!