PowerShell: cerca gli account in scadenza su Active Directory

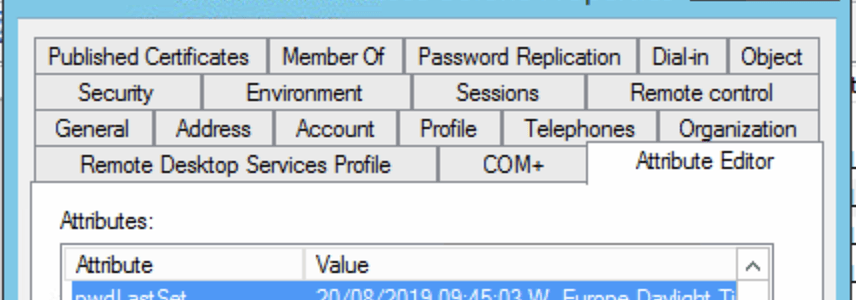

Avevo necessità di trovare rapidamente tutti gli account di dominio in scadenza al 31/12, presenti e attivi in Active Directory (on prem). Ho dato una veloce sbirciata in Active Directory Administrative Center, salvo poi non trovare velocemente quello che mi interessava (colpa certamente mia), rinunciare e saltare a bordo di … Leggi tutto