PowerShell: collegarsi e inviare comandi a un differente server

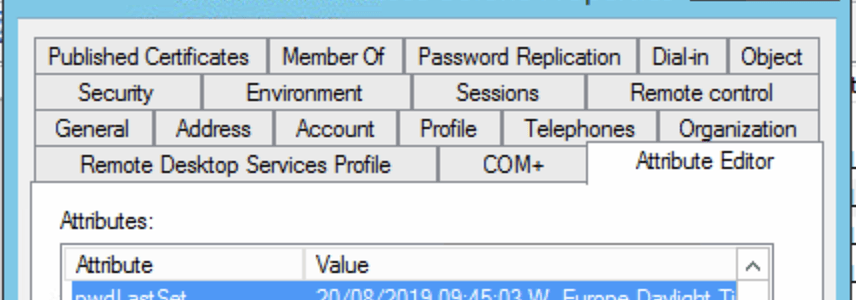

Lo faccio ormai spesso perché mi torna comodo nel momento in cui – da una macchina di servizio dove generalmente accedo e modifico ciò che mi serve nell’Active Directory dell’azienda – posso anche connettermi direttamente al server che ospita il connettore che fa da ponte tra quell’Active Directory e la … Leggi tutto