Non tutti possiedono un Raspberry in casa e tanto meno hanno intenzione di acquistarlo per iniziare a giocarci, la giustificazione che leggo spesso nei gruppi tecnici su Telegram è la mancanza di voglia o di esperienza con Linux e in generale con qualsiasi cosa vada un pelo troppo fuori l’avanti-avanti-fine. Lecito, spesso non ci si rende conto che questo aspetto dell’informatica necessita di un po’ di studio e che questo potrebbe non costituire la priorità per molti. È un peccato certo, ma pur sempre facente parte dell’ampio discorso delle priorità diverse per ciascuno di noi. Ed è qui che può collocarsi l’articolo di oggi, ti parlo di NextDNS, un’alternativa Cloud a Pi-hole che sta crescendo e che credo possa fare al caso di molti.

NextDNS

Tutto nasce da Olivier Poitrey e da Romain Cointepas, il sito web ufficiale del prodotto risponde all’indirizzo nextdns.io. L’idea è chiaramente quella di mettere uno strumento che possa aiutare a filtrare possibili veicoli di infezione alla radice nelle mani di tutti, anche dei meno esperti, la risoluzione delle query DNS su server dedicati dove applicare una configurazione personalizzata e proteggersi da tutto ciò che di sbagliato gravita sul Web (e non sto certamente parlando della sola pubblicità invasiva, una volta tanto). Fondamentalmente è prendere Pi-hole e portarlo fuori da casa propria, ospitarlo in Cloud, avere grosso modo lo stesso tipo di opzioni e di possibili personalizzazioni (anche se non del tutto allo stato attuale) ma affidarsi a un servizio che dovrebbe garantire una raggiungibilità che non dipende dalla tua linea dati o dalla tua corrente elettrica (due punti ovviamente fallibili).

Perché farlo?

Sono partito sperimentando la soluzione alternativa a Pi-hole e ho tenuto quest’ultimo attivo senza però client sotto il suo cappello. Ho infatti modificato la configurazione del router e puntato tutto su NextDNS dopo aver registrato il mio account e configurato l’ambiente. La registrazione non è obbligatoria ma farla ti porta a poter avere una configurazione distribuita per più client e una gestione di ogni impostazione salvata sul servizio, è indubbiamente la cosa più comoda. In futuro, una volta terminata la fase Beta di NextDNS l’account servirà anche per l’eventuale passaggio alla versione a pagamento (qui trovi il loro Pricing: nextdns.io/pricing).

A oggi sto trovandomi tutto sommato bene e credo che rimarrò su NextDNS, migrando magari anche la rete di Ravenna e gestendo il tutto comodamente da remoto (attualmente Ravenna utilizza i DNS di Google in maniera del tutto basilare). La velocità di risoluzione è buona, in alcuni casi forse un pelo più lenta di quella di big G. ma comunque reattiva a tal punto da non farti pentire di aver ruotato tutte le richieste verso il Cloud.

Un’occhiata alla dashboard

Tutto molto intuitivo e semplice anche per i meno addetti ai lavori seppur non sia ancora disponibile la lingua italiana. Ti mostro la configurazione attuale della mia rete casalinga e ti spiego un po’ come funziona.

Setup e Settings

Una schermata (quella di Setup) che contiene tutto quello che devi sapere per puntare ai giusti DNS o in alternativa utilizzare le applicazioni ufficiali di NextDNS che modificano in completa autonomia il comportamento del Sistema Operativo utilizzato. NextDNS è già pronto per funzionare su Microsoft Windows, Apple macOS, Linux, ChromeOS. Disponibile anche per Android e iOS, per Firefox e router compatibili (anche il più banale in grado di modificare i DNS distribuiti ai client che si connettono alla rete che esso stesso gestisce).

Allo stato attuale l’unico modo per filtrare i dispositivi all’interno della stessa rete è utilizzare le applicazioni ufficiali o basarsi su DNS-over-HTTPS / TLS (con Firefox è semplicissimo), oppure passare da router basati su Linux che possono quindi eseguire il NextDNS Open-Source UNIX Client (la via raccomandata dallo stesso servizio), anche se è difficile che tu abbia qualcosa di simile in casa (non siamo tutti nerd alla stessa maniera). Per completare la configurazione dovrai specificare il tuo indirizzo IP di provenienza (quello di casa tua) e potrai farlo in maniera dinamica o usando un IP fisso. È NextDNS stesso a spiegarti come fare.

Nella schermata Settings potrai invece specificare il nome da assegnare alla tua rete / configurazione DNS, abilitare i log (che ora possono essere custoditi anche su datacenter europeo) completi di indirizzi IP e domini visitati (il tutto con un termine di conservazione fino a due anni che puoi impostare secondo esigenza), abilitare la pagina di blocco personalizzata (che avviserà l’utente sul perché il sito web sia bloccato) e inserire regole di reindirizzamento per la tua LAN (faccio un esempio: se hai impostato un dominio locale potrai continuare a risolvere i nomi dei tuoi client facendo un semplice ping).

Da poco è stata integrata l’opzione Handshake che conto presto di testare (Handshake is an experimental peer-to-peer root naming system that lets people register and secure their own top-level domain (TLD). By enabling this, you will be able to resolve all Handshake domains without the need to install anything on your device. Learn more at handshake.org.).

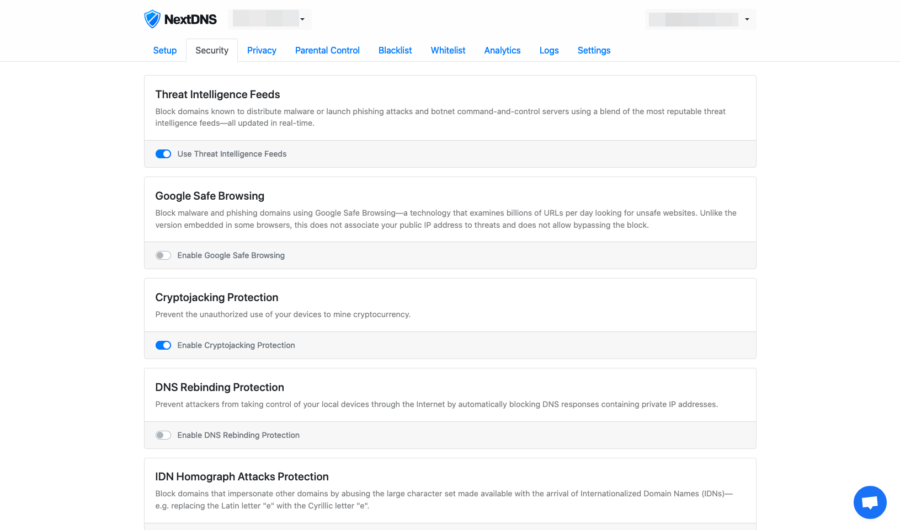

Security

Nella schermata Security di NextDNS dovrai decidere le impostazioni base da applicare alla risoluzione dei tuoi nuovi DNS. Il consiglio è quello di lasciare abilitata la voce Threat Intelligence Feeds che ti permetterà di bloccare ogni sito web veicolo di malware, phishing o controllo di botnet in grado di operare da remoto controllate in maniera centralizzata. Il comportamento di questa opzione è in costante evoluzione e del tutto automatico.

Potrai inoltre forzare l’uso del Google Safe Browsing (opzione che solitamente si imposta sul singolo browser e che è quindi facile rimuovere se la si conosce), proteggerti dal Cryptojacking (se non sai di cosa sto parlando dai un’occhiata all’articolo NoCoin: il cryptojacking è ormai argomento comune), dai siti web digitati male e che portano a realizzazioni molto somiglianti all’originale (Typosquatting Protection) e molto altro.

Consiglio spassionato: abilita (se non vengono proposte in maniera predefinite) le opzioni relative al blocco dei nuovi siti web registrati con meno di 30 giorni di vita (Block Newly Registered Domains (NRDs)) e quella che blocca qualsiasi fonte proponga materiale di abuso su minori (Block Child Sexual Abuse Material) grazie all’utilizzo di Project Arachnid.

Se inoltre pensi che dalla tua rete non sia necessario comunicare con siti web che hanno un ben preciso TLD (l’ultima parte che compone l’indirizzo di un sito web, per esempio org nel caso di gioxx.org) puoi scegliere di specificare quel TLD all’interno dell’opzione Block Top-Level Domains (TLDs).

Privacy

Così come Pi-hole anche NextDNS basa la sua protezione su una serie di filtri raccolti all’interno di liste pubblicamente accessibili che vengono costantemente aggiornate. NextDNS espone molto del suo cuore pulsante su GitHub, è proprio lì che troverai le liste di blocco (github.com/nextdns/metadata/tree/master/privacy/blocklists), tutto alla luce del sole e analizzabile se sei in grado di farlo (o ci vuoi provare). Io utilizzo allo stato attuale la lista NextDNS Recommended Ads & Trackers Blocklist, la predefinita che già basta e avanza per la navigazione quotidiana dei tuoi client. Aggiornata anche più volte al giorno quando necessario, questa è visibile all’indirizzo github.com/nextdns/metadata/blob/master/privacy/blocklists/nextdns-recommended.json.

Non è raro incappare in siti web leciti che vengono erroneamente bloccati, per questo motivo esiste la scheda Whitelist che ha maggiore priorità rispetto al blocco e che può essere utilizzata per inserire manualmente ciascun sito web si intenda sbloccare saltando a piè pari l’eventuale blocco dovuto alla lista usata. All’interno della schermata Privacy puoi inoltre abilitare (te lo consiglio) le opzioni Block Disguised Third-Party Trackers e Allow Affiliate & Tracking Links che permettono rispettivamente di:

- bloccare i cookie di terza parte che vengono spacciati per “diretti” così da aggirare i controlli imposti negli ultimi tempi in Chrome o Firefox.

- Permettere l’uso di quei collegamenti contenenti referral (un esempio è Amazon, stesso tipo di link utilizzati qui nel blog che non costano nulla a te ma permettono di ottenere una piccolissima commissione sugli acquisti fatti tramite il link sponsorizzato da Gioxx’s Wall, per esempio).

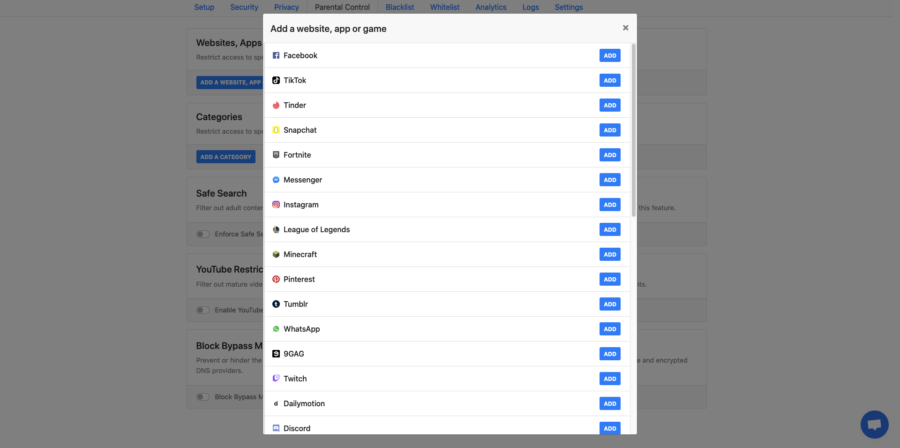

Parental Control

Croce e delizia di ogni genitore che si rispetti, è chiaro che questa specifica sezione di NextDNS è certamente pensata per proteggere chi è potenzialmente più esposto a tutta quella schifezza che si cela dietro le due parole “Social Network” (ma non solo). NextDNS permette di organizzare la protezione selezionando specifiche categorie da tenere fuori dal perimetro autorizzato, applicazioni, giochi. Permette inoltre di forzare il filtro Safe Search di Google che diversamente potrebbe essere sbloccato sul browser e fa lo stesso anche con YouTube (evitando che venga sbloccato il Restricted Mode). Per i casi più delicati c’è poi l’ultima opzione dedicata all’esclusione di ogni metodo che può in qualche maniera favorire lo scavalcare delle policy stabilite su NextDNS, abilitando infatti la “Block Bypass Methods” andrai a impedire l’utilizzo di strumenti quali VPN, Tor, Proxy, altri DNS forzati sul singolo client e così via, evidentemente un’opzione “ultima spiaggia” che però trovo parecchio interessante per aggirare chi tenta di aggirarti a sua volta.

Certamente il Parental Control può non essere utilizzato solo per proteggere i più piccoli (che hanno anche un profilo dedicato in NextDNS volendo, te ne parlo tra pochissimo), ma anche per evitare che da casa propria (e in generale dai dispositivi connessi alla propria configurazione NextDNS) si possa accedere a siti web che non si intende in nessuna maniera visitare (mi viene da pensare a un’esclusione completa di Facebook per esempio, presente anche in tantissimi altri siti web tramite chiamate API e simili) o applicazioni che non si intende approvare (Skype, Telegram, Zoom, ecc.) secondo filtri prestabiliti da NextDNS:

Kids

I bambini sono creature da proteggere e da educare all’uso consapevole e responsabile di Internet, possibilmente (in realtà sarebbe dovere imprescindibile) accompagnati da un adulto al fianco che possa spiegare loro tutto ciò di cui necessitano. NextDNS dedica loro una configurazione ulteriormente personalizzata ed eventualmente limitata per evitare che vadano incontro a siti web che non fanno assolutamente al caso loro. È proprio per questo motivo che tu potrai selezionare la voce relativa al profilo in uso (quello che hai scelto per gestire la risoluzione DNS di casa tua) e spostarti su Kids.

In tutto e per tutto identico al pannello di controllo del profilo principale, quello Kids modificherà i DNS da assegnare ai dispositivi utilizzati dal minore e godrà quindi di una configurazione tutta sua che potrà (dovrà?) essere ulteriormente restrittiva in base alle necessità del pargolo (o dei pargoli se più d’uno). Non lesinare sul blocco di applicazioni e portali che il minore non potrà visitare ma ricorda che restringere in maniera esagerata il perimetro porterà quasi sicuramente alla naturale voglia di scavalcare utilizzando metodi spesso non convenzionali. Sono assolutamente convinto che la tua presenza al fianco possa mediare e bilanciare correttamente ciò che potrà o non potrà fare davanti al monitor.

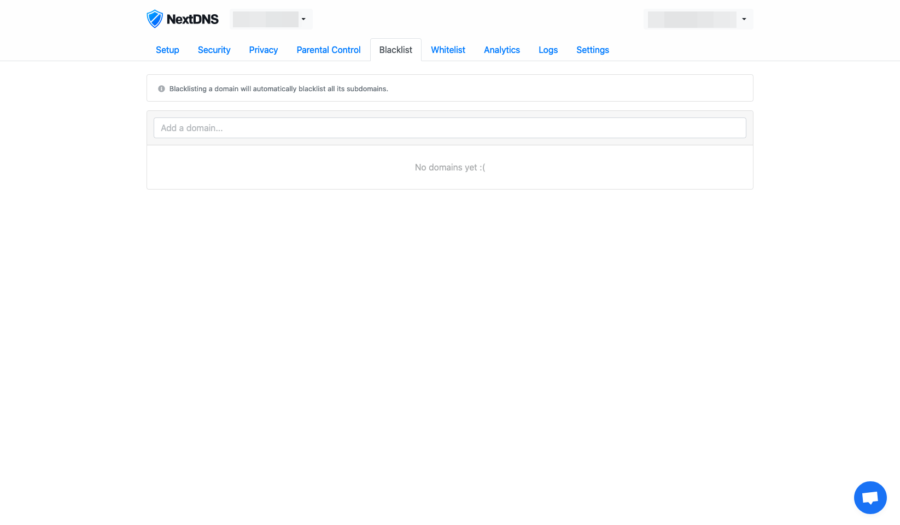

Blacklist e Whitelist

Il buono e il cattivo, il diavolo e l’acqua santa, il bianco e il nero. Definisci queste due voci un po’ come ti pare, la sostanza non cambia. NextDNS – come ti ho già spiegato all’inizio – segue una logica di filtro dettata da una lista costantemente aggiornata e ben strutturata, nessuno può però impedirti di stabilire delle regole particolarmente personalizzate che definisco un profilo tutto tuo, una politica applicata esclusivamente alla navigazione quotidiana dei membri di casa tua, del tuo piccolo ufficio, ecc. Non credo di doverti spiegare a cosa serva una Blacklist né tanto meno una Whitelist, nella prima potrai stabilire dei domini da bloccare all’interno della tua rete, nella seconda potrai invece sovrascrivere ciò che una lista sottoscritta su NextDNS stabilisce perché in qualche maniera ti fidi e vuoi utilizzare una risorsa bloccata.

È qui che intervengo ancora una volta e che mi metto dalla parte dello sblocco. Io utilizzo a oggi la lista “NextDNS Recommended Ads & Trackers Blocklist” oltre ai filtri di Security che ti ho mostrato qualche paragrafo più su (raccolti: Threat Intelligence Feeds, Cryptojacking Protection, IDN Homograph Attacks Protection, Typosquatting Protection, Domain Generation Algorithms (DGAs) Protection e Block Newly Registered Domains (NRDs)). Ho già incontrato diverse pagine bloccate in maniera un po’ troppo talebana e ho quindi avuto necessità di popolare la Whitelist. Nasce così il progetto ph-NDNS del quale ti parlerò in un articolo specifico domattina (resta sintonizzato!).

Ogni modifica alla Blacklist e alla Whitelist non è realmente immediata sui client che fanno uso dei DNS di NextDNS. Pur cancellando la cache del browser e della risoluzione DNS non riuscirai ad accedere subito alla risorsa, dovrai aspettare una manciata di minuti (in alcuni casi meno di 5, in altri si resta comunque sotto i 10 minuti, tutto sommato un sacrificio assolutamente accettabile).

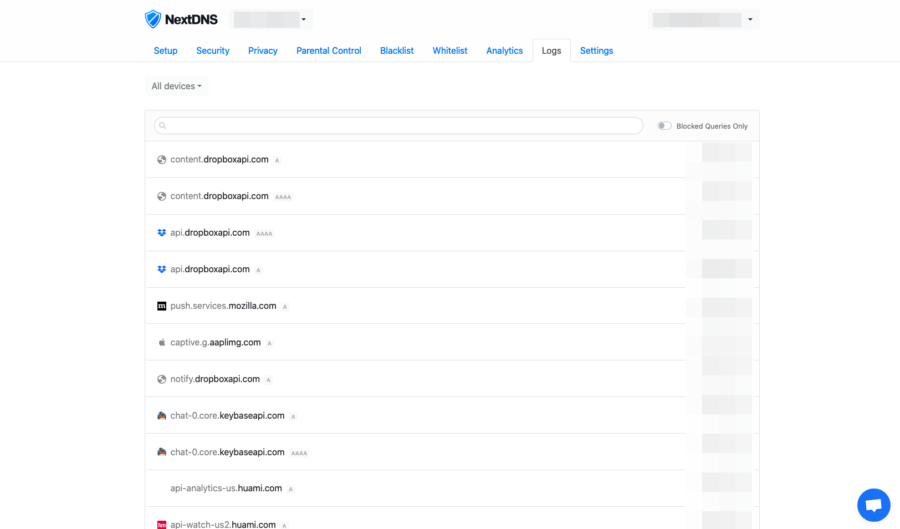

Analytics e Logs

Pornografia per addetti ai lavori. Se la schermata dedicata ai Log ti può aiutare a individuare blocchi che potrai così gestire tramite Whitelist (e verificare invece dei siti web approvati arrivati a bussare in qualche maniera al DNS), quella degli Analytics è una rivisitazione della Home Page di Pi-hole mescolata ad altre informazioni generalmente reperibili in altre schermate o in altra maniera. Troverai quindi la totalità delle query DNS e delle richieste bloccate seguita da percentuale di queste ultime rispetto al totale effettuato. Subito sotto potrai dare un’occhiata ai domini più utilizzati e permessi o bloccati.

Devo dire che in questo campo reports.crashlytics.com (oltre settings.crashlytics.com) e la telemetria di Dropbox la fanno da padrone all’interno della tabella dei domini bloccati con la maggiore richiesta di risoluzione DNS, ed è giusto che continuino a rimanere confinati in quel perimetro. Dall’altro lato (sempre e comunque nel mio caso, ovviamente) Apple con il suo portale captive.g.aaplimg.com è molto spesso al primo posto insieme al sistema di notifica di Dropbox e Netflix.

All’interno della stessa pagina troverai anche un riepilogo dei dispositivi individuati e relative query DNS suddivise per ciascuno (ma qui torna il problema relativo all’identificazione degli stessi, cosa non possibile se fai distribuire i due server DNS dal router via DHCP), la “GAFAM Dominance” (non sai cosa voglia dire GAFAM? Leggi qui), le richieste DNS-over-HTTPS e DNS-over-TLS (oltre a quelle eseguite tramite applicazioni ufficiali di NextDNS) e quante con DNSSEC. La pagina termina con la rappresentazione grafica della mappa del globo con l’evidenziazione dei paesi più “visitati” (sono i server che ospitano i siti web che hai contattato nel periodo di tempo analizzato).

In conclusione

NextDNS è certamente un bel servizio con delle basi già molto solide che non possono (spero e credo) fare altro che migliorare. Viene teoricamente a meno quel Single Point of Failure dettato dall’avere il Raspberry all’interno della propria LAN con i problemi dovuti a eventuali schede SD KO, alimentazione non sufficiente, aggiornamenti software presi sotto gamba e che possono portare al rifacimento dell’interno sistema, riavvii o spegnimenti improvvisi che non si possono controllare nel caso in cui tu non sia a portata del tuo hardware. Anche NextDNS può chiaramente fallire insieme ai suoi server DNS, voglio però sperare che l’infrastruttura sia stata studiata e concepita per rimanere quanto più raggiungibile possibile secondo tutti i criteri di High Availability dettati dal mettere in piedi un progetto di questo tipo.

Attendo fiducioso le prossime novità e così anche i piani a pagamento annunciati per quando NextDNS uscirà dalla sua fase beta pubblica (stato in cui si trova attualmente). In questo momento si parla di $1.99/mese nel caso in cui si superino le 300.000 query DNS. Negli ultimi 30 giorni (presi direttamente dagli Analytics della mia configurazione NextDNS) considerando che si è chiusi in casa tutto il giorno, tutti i giorni (anche per lavoro), abbiamo toccato quota (io e Ilaria) 211.887 query DNS registrate. In settimana lavorativa normale (quindi fuori casa) sono certo che il numero finirà inevitabilmente per abbassarsi. Diversa è la storia per chi in famiglia ha uno o più figli con una storia tutta loro su Internet, è quindi più facile arrivare a dover pagare quei 2 dollari al mese per sfruttare il servizio.

Nel frattempo io ti suggerisco di dare un’occhiata alla pagina FAQ di NextDNS (che contiene molte spiegazioni e risposte a domande che potresti farti nel corso della personalizzazione della tua configurazione), alla loro comunità Reddit (per supporto e novità da proporre) e di fare un salto di tanto in tanto sul Changelog ufficiale che racconta tutto ciò che viene introdotto o ritoccato sulla piattaforma.

Buona navigazione e ricorda di tornare qui domani per leggere di ph-NDNS!

#StaySafe

L'articolo potrebbe non essere aggiornato

Questo post è stato scritto più di 5 mesi fa, potrebbe non essere aggiornato. Per qualsiasi dubbio lascia un commento!

Disclaimer (per un mondo più pulito)

Articoli con esperienza prodotto, pro e contro. fai clic qui.

Prodotto: allo stato attuale NextDNS si trova in fase beta gratuita. Successivamente ci saranno dei piani a pagamento che probabilmente faranno al caso mio.