FRITZ!OS 7.20: perché aggiornare?

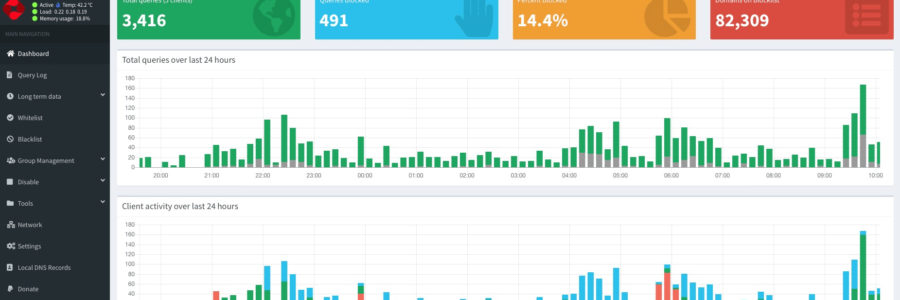

Ci sono almeno un paio di motivi validi per aggiornare a FRITZ!OS 7.20 disponibile per FRITZ!Box 7590 e per quella nuova serie di prodotti che ancora non sono arrivati sul nostro mercato (ma che spero davvero che arrivino presto!). Si parla di sicurezza a due fattori, DNS over TLS (DoT), … Leggi tutto