Updates to our storage policy on Dropbox Advanced

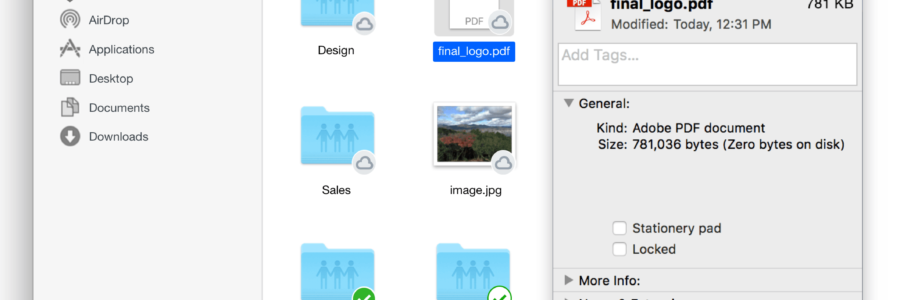

Starting today, customers who purchase a Dropbox Advanced plan with three active licenses will receive 15TB of storage space shared by the team—enough space to store about 100 million documents, 4 million photos or 7500 hours of HD video. Each additional active license will receive 5TB of storage. […] For … Leggi tutto