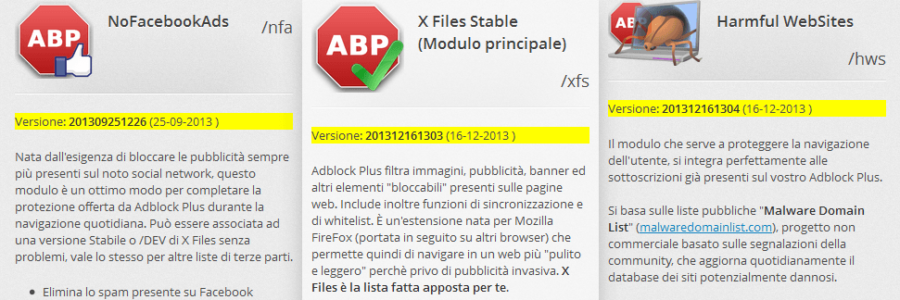

NoAds X Files: le necessarie modifiche per HWS e NoCoin

Fai fatica a credere al detto “chi fa da sé fa per tre“? Io no. Ora, fermo restando che la collaborazione è alla base di un mondo logico che funziona correttamente, è anche vero che il lavoro volontario può subire battute di arresto alle quali puoi difficilmente appellarti, succede a … Leggi tutto