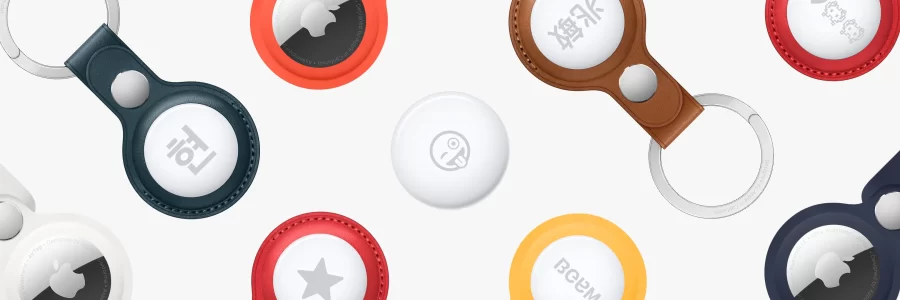

AirTag: “Perdi il vizio di perdere le cose”

Uno slogan (e un obiettivo) parecchio chiaro per un prodotto che non inventa alcunché ma che – come già accaduto in passato – reinventa e migliora sensibilmente qualcosa che fino a quel momento non funzionava così bene come qualcuno voleva far credere. L’AirTag della società di Cupertino è infatti una … Leggi tutto